Ya desde el pasado mes de diciembre de 2022, Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd., comenzó a mostrar su preocupación por las implicaciones de ChatGPT para la ciberseguridad, con una situación que no ha hecho más que empeorar durante estos primeros meses de 2023.

A comienzos de este año, los investigadores pusieron el foco en un aumento del comercio de cuentas ChatGPT Premium robadaslas cuales permitan a los ciberdelincuentes eludir las georrestricciones de OpenAI y garanticen un acceso ilimitado a todas las funcionalidades de esta herramienta de inteligencia artificial.

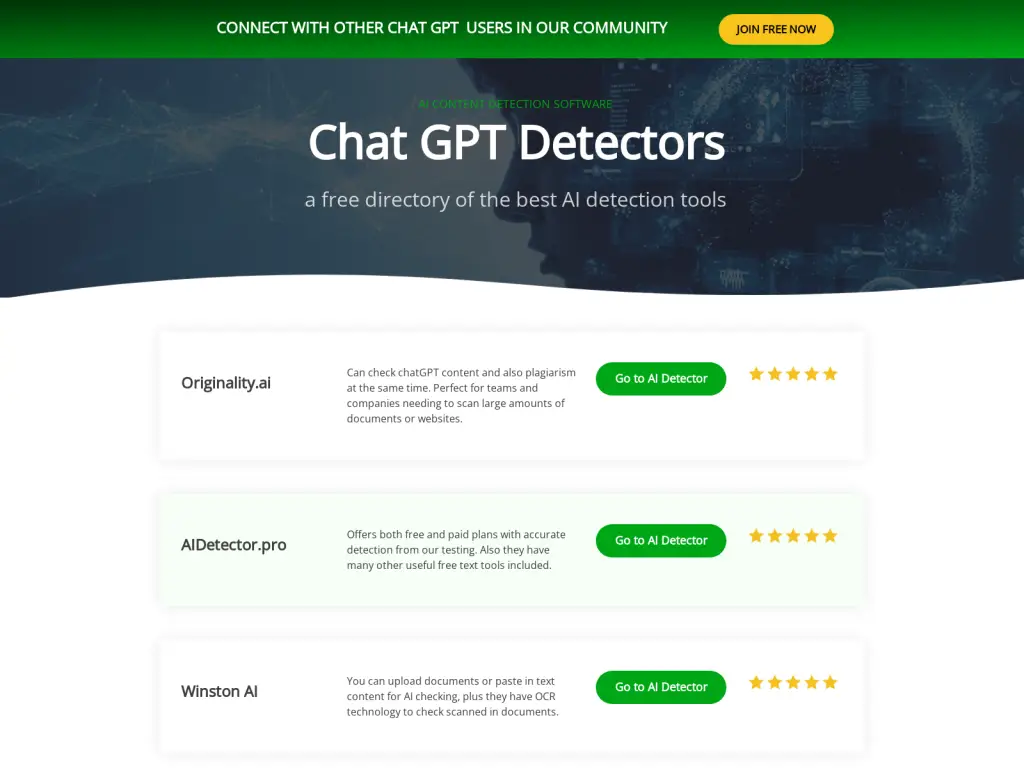

Sin embargo, recientemente se ha observado un incremento de los ciberataques que aprovechan páginas web asociadas a la marca ChatGPT, centradas en la distribución de malware y los intentos de phishing a través de sitios web falsos que imitan y suplantan la identidad del servicio de OpenAI.

“Aunque es importante ser consciente de las tácticas de phishing más comunes y conocer las mejores prácticas antiphishing, los ataques de phishing modernos son lo suficientemente sofisticados como para que siempre se cuelguen algunos”, explica Eusebio Nieva, director técnico de Check Point Software para España y Portugal. “Soluciones como Harmony Email & Office o Anti-Phishing eliminan las amenazas potenciales antes de que lleguen a los usuarios sin afectar a los flujos de trabajo ni a la productividad”.

Check Point Research asegura que la frecuencia de estos intentos de ataque no ha dejado de crecer en los últimos meses, con decenas de millas de intentos de acceder a estos sitios web maliciosos de ChatGPT.

Así han llegado a identificar que, de los 13.296 nuevos dominios creados desde comienzos de 2023 hasta finales de abril relacionados con ChatGPT u OpenAI, 1 de cada 25 nuevos dominios eran de carácter malicioso o potencialmente malicioso. A continuación, se encuentran algunos ejemplos de las páginas web maliciosas identificadas:

- chat-gpt-pc.online

- chat-gpt-online-pc.com

- chatgpt4beta.com

- chat-gpt-ai-pc.info

- chat-gpt-para-windows.com

Una vez que la victima hace clic en estos enlaces maliciosos, la redirigen a estos sitios web y posiblemente exponga a nuevos ataques.

Figura 1: ejemplo de web maliciosa

Figura 2: ejemplo de web maliciosa

Una de las técnicas más comunes utilizadas en los esquemas de phishing son los dominios similares o falsos, diseñada para que una vista simple parezcan legítimas o de confianza. Por ejemplo, en lugar de la dirección de correo electrónico “[email protected]”, utilizar variantes como “[email protected]”, reemplazando la “m” por “rn”. Aunque estos correos electrónicos parecen auténticos, pertenecen a un dominio completamente diferente que puede estar bajo el control del atacante.

Por otra parte, los ciberdelincuentes también hacen uso de dominios falsos pero creíbles en sus ataques, con correos electrónicos que dicen ser de Netflix enviados desde direcciones aparentemente legítimas como “[email protected]”. Y es que, aunque este correo pueda parecer seguro, no es propiedad de Netflix ni está asociado con la compañía.

Qué hacer si sospecha de un ataque de phishing

Desde Check Point Software advierten a los usuarios para que estén atentos y se abstengan de acceder a sitios web o correos electrónicos que consideren sospechosos de ser un intento de phishing, ofreciendo unos pasos sencillos a seguir:

- No responde, hacer clic en enlaces ni abrir archivos adjuntos: nunca se debe hacer lo que los ciberdelincuentes quieren. Si hay un enlace sospechoso, un archivo adjunto o una solicitud de respuesta, la mejor práctica es ignorarlos y evitar toda interacción con ellos.

- Informar del correo electronico a los responsables de seguridad: los ataques de phishing suelen formar parte de campañas distribuidas. Informar inmediatamente al equipo de seguridad es vital para que puedan iniciar una investigación y realizar un control de daños lo antes posible.

- Borrar el correo sospechoso: eliminar el correo sospechoso de la bandeja de entrada disminuyendo la posibilidad de una interacción accidental.

- Cuidado con los dominios falsos: es recomendable fijarse en el idioma, la ortografía y el contenido de las páginas web y correos electrónicos. Existen algunos indicios fáciles de detectar como las faltas de ortografía o la insistencia en los contenidos que buscan obligar a descargar archivos.

Periodista. Mezclo #tecnologia y ciencia que mejora la vida de las personas!